Pythia bị tấn công reentrancy Giao thức tài chính phi tập trung Pythia Finance đã bị tấn công reentrancy vào ngày 3 tháng 9, khiến $53,000 bị rút cạn, theo báo cáo từ công ty bảo mật blockchain Quill Audits. Pythia là một dự án stablecoin thuật toán nhằm sử dụng trí tuệ nhân tạo để quản lý kho bạc của mình.

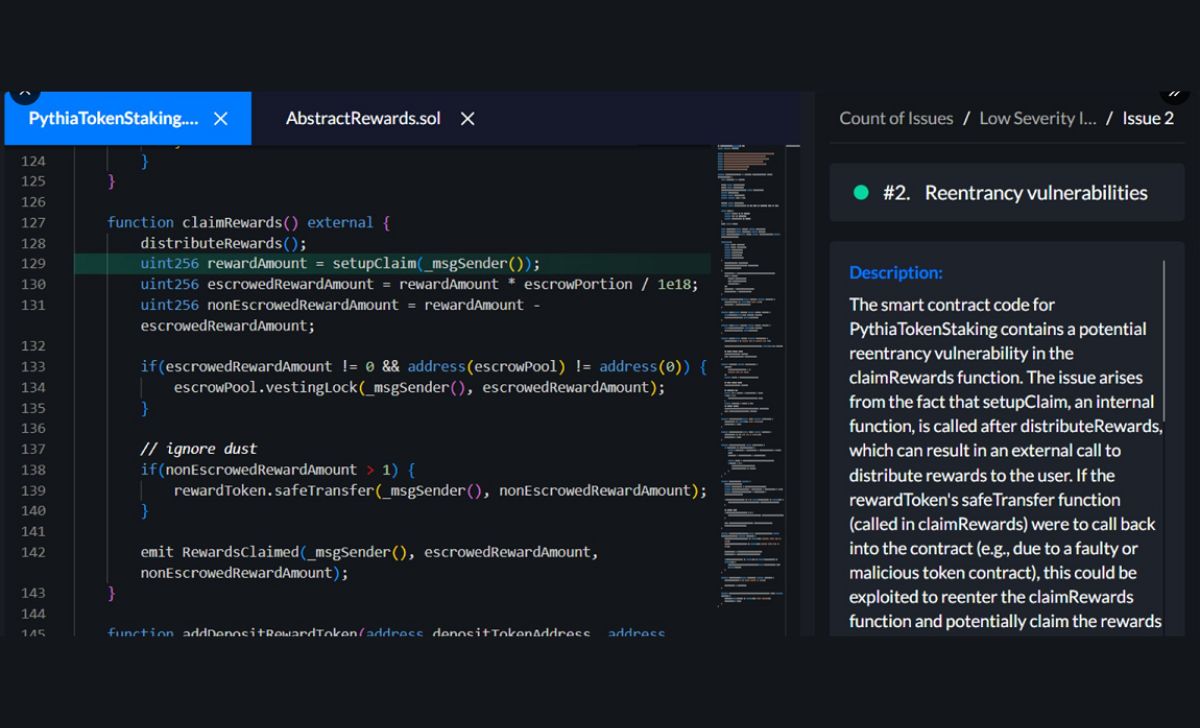

Kẻ tấn công đã gọi hàm “claim rewards” liên tục mà không cho phép số dư phần thưởng được cập nhật sau mỗi lần gọi, từ đó thu được nhiều phần thưởng hơn so với số tiền được phép.

Theo báo cáo, kẻ tấn công có thể gọi hàm này liên tục và nhanh chóng vì Pythia đã gọi hàm “safe transfer” của token khi phân phối phần thưởng. Do đó, một hợp đồng token độc hại có thể gọi lại Pythia, khiến Pythia tiếp tục gọi lại, dẫn đến một chuỗi phản ứng làm cạn kiệt quỹ của giao thức.

Bài đọc liên quan: Cảnh sát crypto SEC đạt 4,7 tỷ USD năm nay, tăng 3.000% so với 2023

Báo cáo kiểm toán một phần của Quill Audits cho Pythia không cho thấy vấn đề bảo mật nào chưa được giải quyết, điều này cho thấy nhóm phát triển có thể đã nâng cấp hợp đồng để ngăn chặn việc sử dụng lỗ hổng này trong tương lai.

Lỗ hổng nghiêm trọng của Zyxel

Vào ngày 4 tháng 9, nhà sản xuất thiết bị mạng Zyxel đã công bố một lỗ hổng nghiêm trọng trong một số thiết bị mạng của mình, có thể cho phép kẻ tấn công thực thi mã trên các bộ định tuyến và điểm truy cập của người dùng, và có thể truy cập vào thiết bị của người dùng.

Theo thông báo, lỗ hổng là kết quả của “Việc trung hòa không đúng cách các yếu tố đặc biệt trong tham số ‘host’ trong chương trình CGI” của một số phiên bản firmware khác nhau. Lỗ hổng này cho phép kẻ tấn công không xác thực thực thi các lệnh hệ điều hành bằng cách gửi cookie giả mạo đến thiết bị dễ bị tấn công.

Người dùng ví crypto nên đặc biệt cẩn trọng với các cuộc tấn công nhằm vào mạng gia đình của họ. Nếu một kẻ tấn công có thể truy cập vào mạng gia đình của người dùng, họ có thể sử dụng quyền truy cập này để điều hướng lưu lượng của người dùng thông qua DNS spoofing, xem bất kỳ dữ liệu không mã hóa nào được gửi qua mạng, hoặc sử dụng phân tích gói dữ liệu sâu để giải mã dữ liệu được mã hóa. Dữ liệu thu được có thể được sử dụng cho các cuộc tấn công kỹ thuật xã hội để thuyết phục người dùng phê duyệt giao dịch hoặc chia sẻ khóa riêng của họ.

Bài đọc liên quan: Nhóm Kujira phát triển lớp ứng dụng THORChain mới sau hợp nhất Rujira

Zyxel đã cung cấp danh sách các thiết bị có thể bị ảnh hưởng, bao gồm NWA50AX PRO, NWA90AX, WAC500 và các điểm truy cập khác, cũng như bộ định tuyến USG LITE 60AX. Nhà sản xuất khuyến cáo người dùng của các thiết bị này nâng cấp firmware của họ.

Penpie và lỗ hổng tạo thị trường giả

Lỗ hổng $27 triệu của Penpie là do một lỗi cho phép bất kỳ người dùng nào tạo ra một thị trường Pendle giả, theo báo cáo ngày 4 tháng 9 từ công ty bảo mật blockchain Zokyo. Báo cáo cho biết phiên bản trước của giao thức đã được Zokyo kiểm toán nhưng không chứa lỗi vào thời điểm đó.

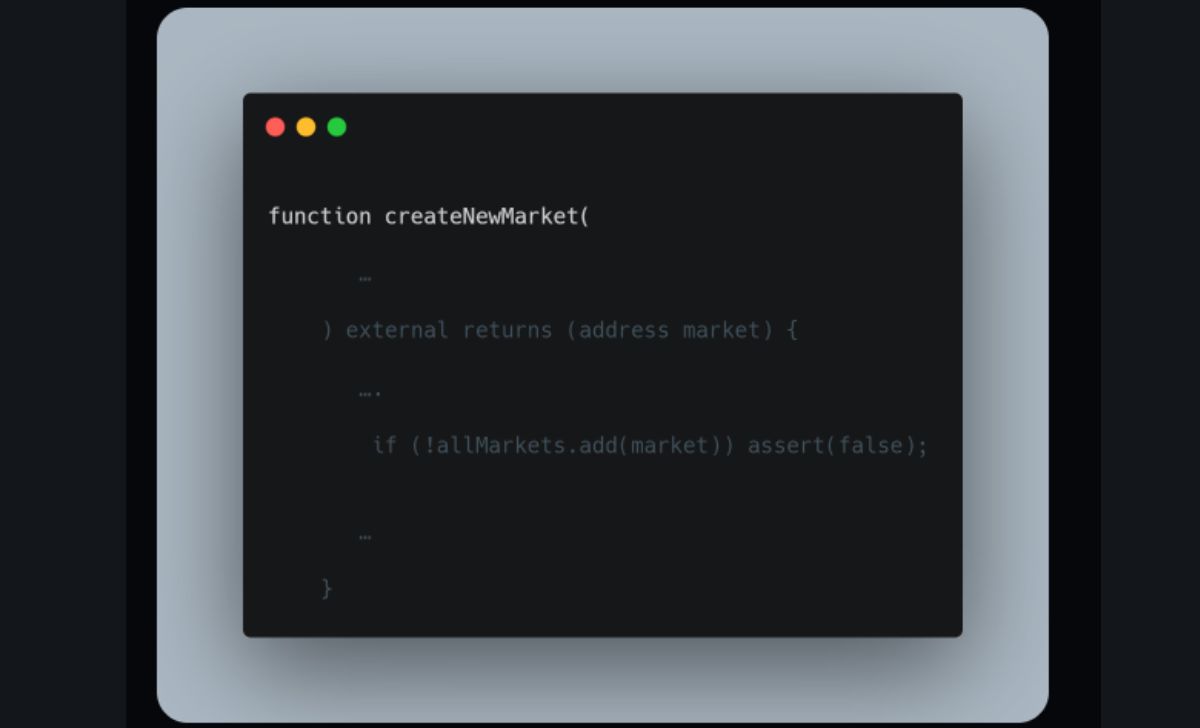

Penpie chứa một hàm gọi là “registerPenpiePool” có thể được sử dụng để đăng ký một địa chỉ hồ bơi mới và Pendle Market. Để ngăn chặn các thị trường độc hại đăng ký, nó có một bộ lọc kiểm tra xem Pendle Market đã được liệt kê trong hợp đồng nhà máy Pendle Finance chưa. Nếu chưa được liệt kê trong hợp đồng nhà máy này, nó không thể được đăng ký. Tuy nhiên, bất kỳ người dùng nào cũng có thể đưa thị trường của họ vào danh sách hợp đồng nhà máy bằng cách gọi hàm createNewMarket trong hợp đồng nhà máy. Theo báo cáo, điều này về cơ bản có nghĩa là bất kỳ người dùng nào cũng có thể tạo ra một Pendle Market và đăng ký nó.

Kẻ tấn công đã khai thác lỗ hổng này để tạo ra một Pendle Market và hồ bơi giả, được cấu hình để cung cấp token Pendle có giá trị dưới dạng phần thưởng. Giao thức cũng chứa một lỗi reentrancy cho phép bất kỳ thị trường nào gửi token nhiều lần trước khi các số dư khác có thể được cập nhật. Kẻ tấn công đã gọi hàm gửi tiền liên tục, làm tăng phần thưởng một cách giả tạo. Sau đó, họ rút tiền gửi và yêu cầu phần thưởng, làm cạn kiệt giao thức hơn $27 triệu.

Theo báo cáo, lỗ hổng reentrancy đã tồn tại trong phiên bản mà Zokyo đã kiểm toán. Nhưng trong phiên bản đó, chỉ có đội ngũ giao thức mới có thể đăng ký một hồ bơi và thị trường mới, điều này lẽ ra đã ngăn chặn kẻ tấn công bên ngoài sử dụng nó. Báo cáo cho biết:

“Tham số _market nhận được trong phương pháp batchHarvestMarketRewards(…) không được dự kiến là độc hại như trong phiên bản trước của mã đã được Zokyo kiểm toán, chỉ có chủ sở hữu (multi-sig) mới có thể đăng ký một hồ bơi.”

Trong một báo cáo riêng công bố vào ngày 3 tháng 9, nhóm Penpie cho biết họ đã giới thiệu “đăng ký hồ bơi không yêu cầu quyền” khoảng một năm sau khi Zokyo thực hiện kiểm toán.

Vào thời điểm đó, họ đã thuê công ty bảo mật AstraSec để kiểm toán hệ thống đăng ký mới. Tuy nhiên, chỉ có các hợp đồng mới là nằm trong phạm vi kiểm toán này. Vì lỗ hổng xảy ra do sự tương tác giữa hai hợp đồng khác nhau được kiểm toán bởi hai đội khác nhau, không đội nào phát hiện ra lỗ hổng. Penpie tuyên bố rằng họ sẽ thực hiện “kiểm toán định kỳ toàn bộ giao thức” trong tương lai để đảm bảo rằng các sự cố như vậy không xảy ra nữa. Penpie là một giao thức tài chính phi tập trung nhằm cung cấp tăng cường lợi suất cho người dùng Pendle Finance. Lỗ hổng chống lại nó xảy ra vào ngày 3 tháng 9.

Kênh Bitcoin tổng hợp

Tôi là Quỳnh Alee, hiện đang là Researcher (Người phần tích, nghiên cứu thị trường) của Kênh Bitcoin. Với hơn 5 năm tham gia thị trường crypto, tôi đã có đủ kiến thức để hiểu về thị trường, dự đoán xu hướng, đánh giá và phân tích dữ liệu, dự án,… Hy vọng mang đến cho bạn cái nhìn tổng quan nhất.

Email: quynhalee@kenhbitcoin.com